Dans ce tutoriel, nous allons apprendre à configurer un profil d’accès conditionnel pour Office 365 en utilisant Microsoft Intune. Cette configuration permet aux administrateurs IT de définir des règles spécifiques basées sur certaines conditions pour autoriser ou restreindre l’accès aux ressources.

Pré-requis

- Une licence Microsoft 365 avec accès à Azure Active Directory Premium (P1 ou P2).

- Accès administrateur à Microsoft Intune et Azure AD.

- Des appareils enregistrés et gérés par Microsoft Intune.

Étapes pratiques

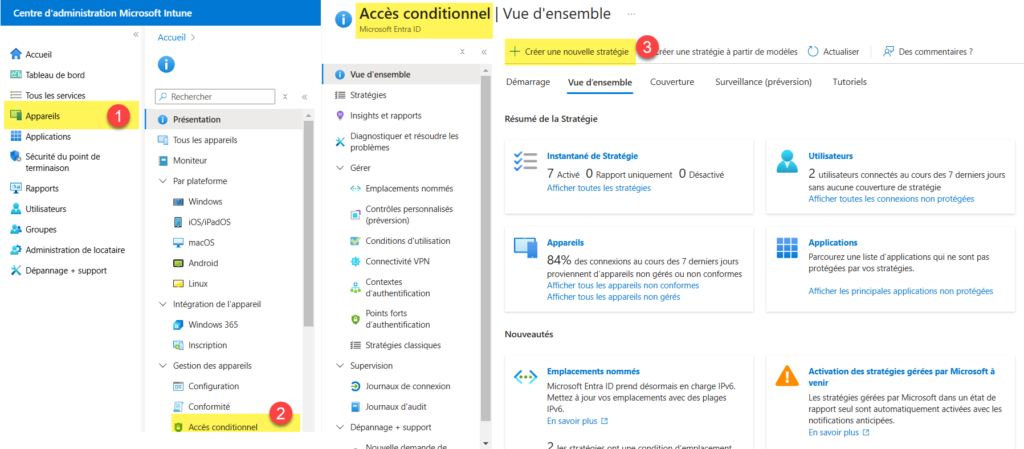

Étape 1 : Accéder à la gestion des politiques d’accès conditionnel

- Connectez-vous au Centre d’administration Microsoft Endpoint Manager.

- Dans le menu de navigation à gauche, cliquez sur Appareils > Accès conditionnel.

- Sélectionnez Créer une nouvelle stratégie.

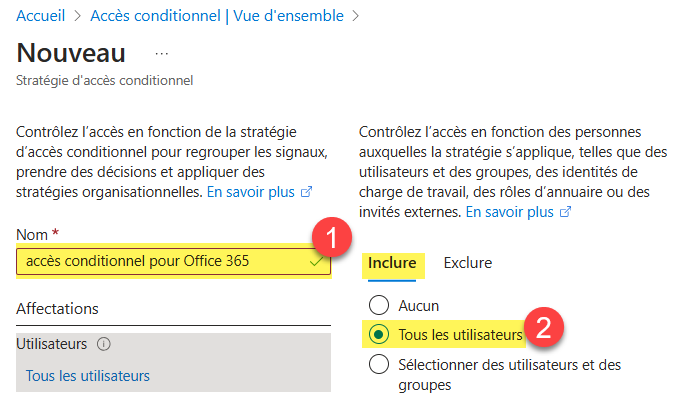

Étape 2 : Définir les paramètres généraux

- Donnez un nom descriptif à la politique (ex. : « accès conditionnel pour Office 365 »).

- Sélectionnez Tous les utilisateurs ou groupes auxquels s’appliquera la politique.

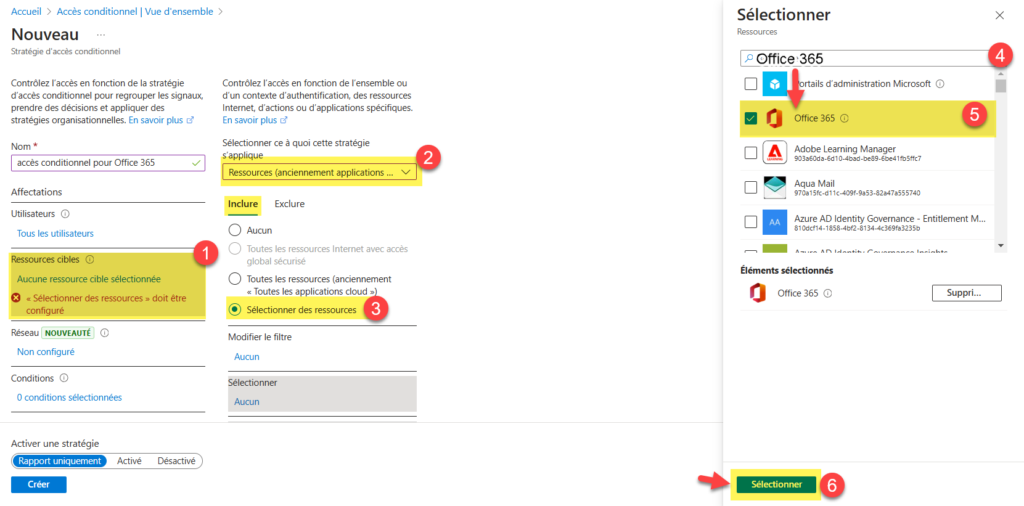

Étape 3 : Configurer les applications ciblées

- Dans la section Ressources cibles, cliquez sur Sélectionner des ressources.

- Recherchez et sélectionnez « Office 365 ».

Étape 4 : Ajouter des conditions d’accès

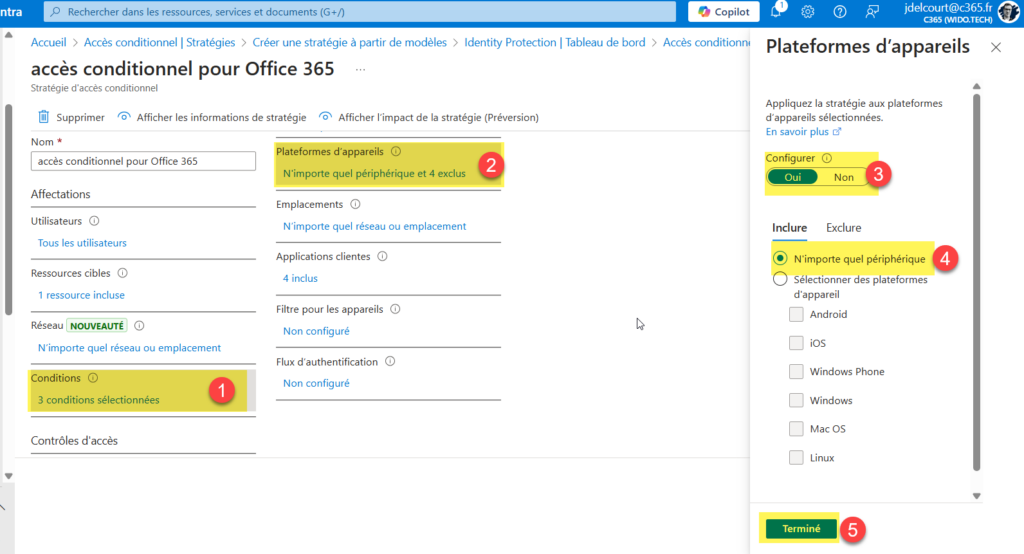

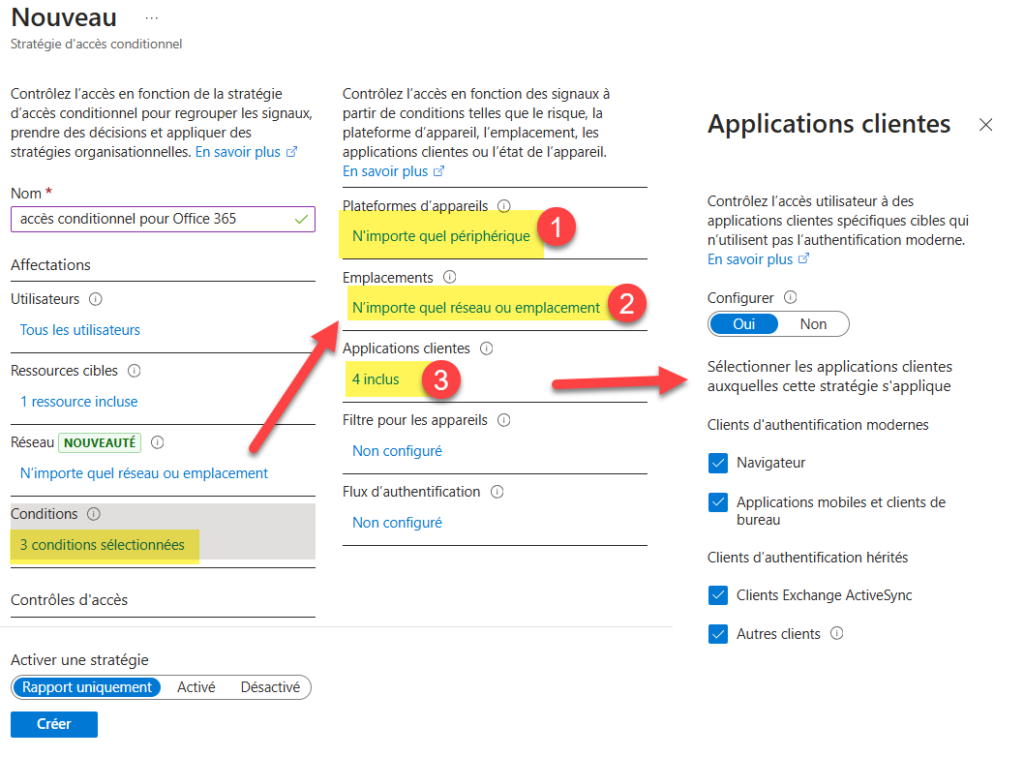

- Dans la section Conditions, configurez les options suivantes :

- Plateformes d’appareils : Inclure > N’importe quel périphérique.

- Emplacements : Sélectionnez > N’importe quel réseau ou emplacement.

💡 Astuce : Limitez l’accès depuis des emplacements géographiques non approuvés pour renforcer la sécurité.

- Applications Clientes : Spécifiez si la politique s’applique aux applications de bureau, navigateur internet, applications mobiles etc.

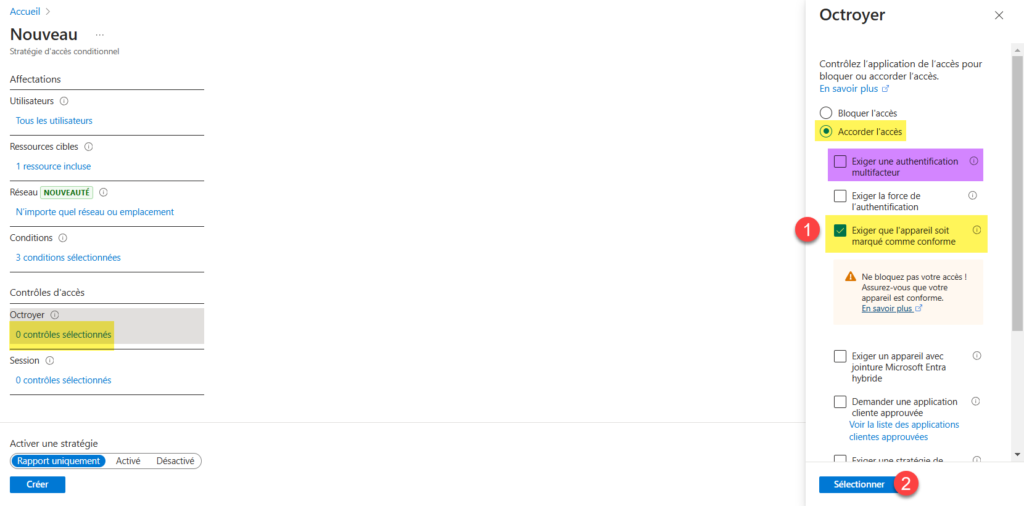

Étape 5 : Configurer les contrôles d’accès

- Dans la section Octroyer, sélectionnez Accorder l’accès.

- Activez l’option Exiger que l’appareil soit marqué comme conforme.

- (Optionnel) Exigez l’authentification multifacteur (MFA) pour renforcer la vérification.

Étape 6 : Tester et activer la politique

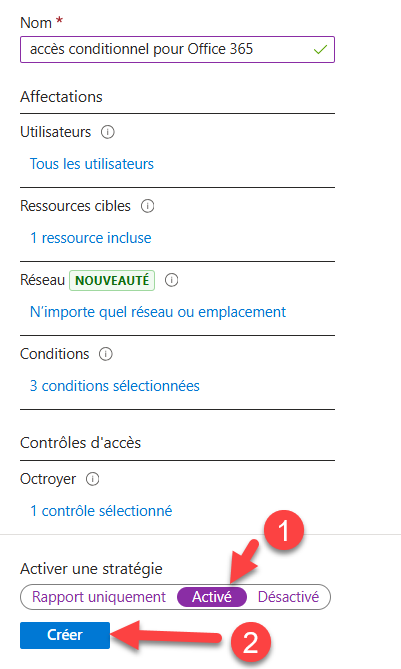

- Une fois la politique validée, activez-la en choisissant Activé dans le champ de l’état de la politique. Veillez à la tester d’abord sur un groupe restreint d’utilisateurs.

Conseils et bonnes pratiques

Évaluez votre stratégie en l’appliquant d’abord à un groupe d’utilisateurs pilotes afin de détecter et résoudre d’éventuels problèmes. Analysez les rapports pour suivre les tentatives d’accès réussies ou bloquées, et ajustez vos paramètres en conséquence.

💡 Ajoutez des exclusions pour les administrateurs afin d’éviter tout verrouillage accidentel.

Limites et contraintes

Les utilisateurs non enregistrés dans Intune ne pourront pas accéder aux applications si la politique exige un appareil conforme.

Les emplacements non approuvés peuvent nécessiter une exception pour se connecter.

La configuration des politiques d’accès conditionnel n’est disponible qu’avec Entra ID P1 ou P2.

Conclusion

En configurant un profil d’accès conditionnel pour Office 365 avec Intune, vous améliorez la sécurité et contrôlez mieux l’accès à vos applications critiques. Cette approche permet de limiter les accès non autorisés tout en garantissant une expérience utilisateur fluide.

Pour aller plus loin, explorez les rapports d’accès conditionnel pour optimiser vos politiques ou implémentez des stratégies supplémentaires adaptées aux besoins spécifiques de votre organisation.